在上一期等保2.0基本要求解讀系列(一)中(zhōng),我們圍繞等級保護2.0在網絡安(ān)全部分(fēn)的條款變化以及由此帶來的影響進行了詳細的闡述和分(fēn)析。本篇我們将以等級保護三級為(wèi)基礎,針對等級保護2.0中(zhōng)安(ān)全計算環境部分(fēn)進行解讀。

再次回顧等級保護2.0的整體(tǐ)變化,整體(tǐ)結構從物(wù)理(lǐ)安(ān)全、網絡安(ān)全、主機安(ān)全、應用(yòng)安(ān)全、數據安(ān)全變成安(ān)全物(wù)理(lǐ)環境、安(ān)全通信網絡、安(ān)全區(qū)域邊界、安(ān)全計算環境和安(ān)全管理(lǐ)中(zhōng)心,其中(zhōng)原等級保護1.0中(zhōng)的“主機安(ān)全”部分(fēn)整合到“安(ān)全計算環境”中(zhōng)。

1條款對比詳解

在身份鑒别這一小(xiǎo)節中(zhōng)首先弱化了系統的概念,提出标識的唯一性,将原等級保護1.0中(zhōng)老舊條款的e)删除。同時對雙因子認證進行了加強,強調“口令、密碼技(jì )術、生物(wù)技(jì )術的組合鑒别,要求其中(zhōng)一種至少應使用(yòng)密碼技(jì )術來實現”

高風險強調

在身份鑒别這部分(fēn)要求中(zhōng),設備存在弱口令,遠(yuǎn)程管理(lǐ)無防護和缺少雙因子認證均是高危風險項。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:

1) 集成商(shāng)進行業務(wù)應用(yòng)軟件設計時,應考慮業務(wù)應用(yòng)系統在“用(yòng)戶名(míng)”+“口令”的基礎上進一步實現通過密碼技(jì )術對登錄用(yòng)戶的身份進行鑒别,同時應避免業務(wù)應用(yòng)系統的弱口令問題;

2) 集成商(shāng)進行業務(wù)應用(yòng)軟件設計時,應充分(fēn)考慮用(yòng)戶權限的控制以及用(yòng)戶在登錄失敗後的處理(lǐ)機制;

3) 企業在業務(wù)運營期間不可(kě)通過不可(kě)控的網絡環境進行遠(yuǎn)程管理(lǐ),容易被監聽,造成數據的洩露,甚至篡改;

4) 安(ān)全廠家在進行安(ān)全産(chǎn)品選用(yòng)時,應采用(yòng)具(jù)有(yǒu)兩種或以上的組合鑒别方式的安(ān)全防護軟件對登錄系統的管理(lǐ)用(yòng)戶進行身份鑒别。滿足本地身份認證和第三方遠(yuǎn)程身份認證雙因子驗證要求。

訪問控制

在訪問控制這一小(xiǎo)節中(zhōng),主要是将原等級保護1.0中(zhōng)的條款進行了完善,強調“強制訪問控制”,明确授權主體(tǐ)可(kě)以通過配置策略規定對客體(tǐ)的訪問規則,控制粒度等。

高風險強調

要求項中(zhōng),未重命名(míng)或删除默認賬戶,未修改默認賬戶的默認口令屬于高風險項。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:

1) 集成商(shāng)進行業務(wù)應用(yòng)軟件設計時,應充分(fēn)考慮用(yòng)戶權限的控制以及用(yòng)戶在登錄失敗後的處理(lǐ)機制,确保業務(wù)應用(yòng)系統不存在訪問控制失效的情況;

2) 企業或集成商(shāng)在進行系統配置時,應為(wèi)用(yòng)戶分(fēn)配賬戶和權限,删除或重命名(míng)默認賬戶及默認口令,删除過期、多(duō)餘和共享的賬戶;

3)

安(ān)全廠家在進行安(ān)全産(chǎn)品選用(yòng)時,應采用(yòng)符合強制訪問控制要求的安(ān)全防護軟件對主機、系統進行防護,可(kě)以有(yǒu)效的降低高風險項的風險等級。

安(ān)全審計

在安(ān)全審計這一小(xiǎo)節中(zhōng),主要是将一些過于老舊的條款進行了删除,将原等級保護1.0中(zhōng)的a)b)d)條款删除,整合為(wèi)“啓用(yòng)安(ān)全審計功能(néng),審計覆蓋到每個用(yòng)戶,對重要的用(yòng)戶行為(wèi)和重要安(ān)全事件進行審計”。審計記錄中(zhōng)删除“主體(tǐ)标識、客體(tǐ)标識和結果等”并改為(wèi)“事件是否成功及其他(tā)與審計相關的信息”,增加對審計記錄的“定期備份”。

高風險強調

要求項中(zhōng),未啓用(yòng)安(ān)全審計功能(néng),審計覆蓋到每個用(yòng)戶,未對重要的用(yòng)戶行為(wèi)和重要安(ān)全事件未進行審計屬于高風險項。對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:

1) 對集成商(shāng)而言,業務(wù)應用(yòng)系統軟件的安(ān)全審計能(néng)力至關重要,需要能(néng)夠對重要用(yòng)戶操作(zuò)、行為(wèi)進行日志(zhì)審計,并且審計的範圍不僅僅是針對前端用(yòng)戶,也要針對後端用(yòng)戶;

2) 對企業來說,在基礎建設時應該在重要核心設備、操作(zuò)系統、數據庫性能(néng)允許的前提下,開啓用(yòng)戶操作(zuò)類和安(ān)全事件的審計策略,并在安(ān)全運營的過程中(zhōng)對策略的開啓定期檢查;

3) 安(ān)全廠家在進行安(ān)全審計産(chǎn)品選用(yòng)時,應采用(yòng)可(kě)以覆蓋到每個用(yòng)戶并可(kě)對重要的用(yòng)戶行為(wèi)和重要安(ān)全事件進行審計的産(chǎn)品。可(kě)利用(yòng)日志(zhì)審計系統實現對日志(zhì)的審計分(fēn)析并生産(chǎn)報表,通過堡壘機來實現對第三方運維操作(zuò)的審計。

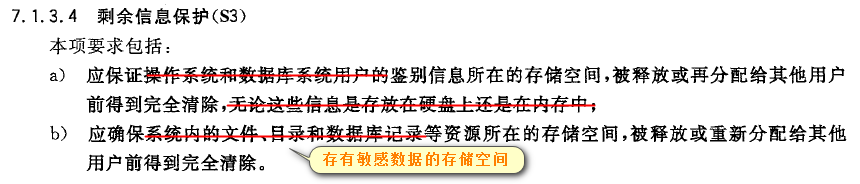

剩餘信息保護

在剩餘信息保護這一小(xiǎo)節沒有(yǒu)明顯的變化,主要是将“操作(zuò)系統和數據庫系統用(yòng)戶”和“無論這些信息是存放在硬盤上還是在内存中(zhōng)”等限制性條件進行了删除,将“系統内的文(wén)件、目錄和數據庫記錄等資源所在的存儲空間”改為(wèi)“存有(yǒu)敏感數據的存儲空間”。

高風險強調

應保證鑒别信息所在的存儲空間被釋放或重新(xīn)分(fēn)配前得到完全清除,該項為(wèi)高風險項。如果身份鑒别信息釋放或清除機制存在缺陷,如在清除身份鑒别信息後,仍能(néng)進行訪問資源的操作(zuò),屬于高風險。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:企業或集成商(shāng)在服務(wù)器上啓用(yòng)基于操作(zuò)系統本身的剩餘信息保護功能(néng)。

入侵防範

在入侵防範這一小(xiǎo)節中(zhōng),将a)和b)進行了整合,“重要服務(wù)器”改為(wèi)“重要節點”,新(xīn)增d)和e),要求系統可(kě)以對數據進行有(yǒu)效性檢驗,同時可(kě)以發現系統存在的已知漏洞,在驗證後可(kě)以進行修補。

高風險強調

不必要的服務(wù)、端口未關閉;管理(lǐ)終端管控無措施均屬于高危風險項目。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:

1) 企業或集成商(shāng)在進行系統安(ān)裝(zhuāng)時,遵循最小(xiǎo)安(ān)裝(zhuāng)原則,僅安(ān)裝(zhuāng)業務(wù)應用(yòng)程序及相關的組件;

2) 企業或集成商(shāng)進行應用(yòng)軟件開發時,需要考慮應用(yòng)軟件本身對數據的符合性進行檢驗,确保通過人機接口或通信接口收到的數據内容符合系統應用(yòng)的要求;

3) 企業或集成商(shāng)在選擇主機安(ān)全防護軟件時除了要考慮主機安(ān)全防護軟件的安(ān)全功能(néng)以外,還要考慮與實際業務(wù)場景結合的問題,能(néng)夠有(yǒu)效的幫助業主解決實際痛點。工(gōng)業現場大部分(fēn)現場運維人員對安(ān)全知之甚少,很(hěn)難嚴格按照等級保護要求将安(ān)全配置一一完善,所以選擇的主機安(ān)全防護軟件應可(kě)以通過最簡單的配置來滿足等級保護的要求;

4) 解決安(ān)全漏洞最直接的辦(bàn)法是更新(xīn)補丁,但對于工(gōng)業控制系統而言,打補丁的動作(zuò)越謹慎越好,避免由于更新(xīn)補丁而影響到生産(chǎn)業務(wù)。該條款需要企業委托第三方工(gōng)控安(ān)全廠家對系統進行漏洞的掃描,發現可(kě)能(néng)存在的已知漏洞,根據不同的風險等級形成報告,企業或集成商(shāng)根據報告在離線(xiàn)環境經過測試評估無誤後對漏洞進行修補。

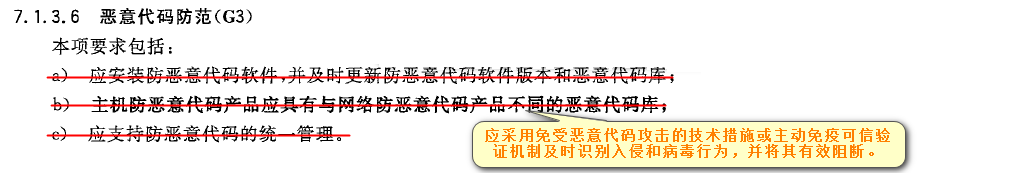

在惡意代碼防範這一小(xiǎo)節将a)、b)、c)進行了整合,同時提出了主動免疫可(kě)信驗證機制,即“文(wén)件加載執行控制”的“白名(míng)單”技(jì )術。

高風險強調

未安(ān)裝(zhuāng)防惡意代碼軟件,并進行統一管理(lǐ),無法防止來自于外部的病毒、惡意代碼入侵,為(wèi)高風險項。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:

工(gōng)業現場惡意代碼防範一直是用(yòng)戶的痛點,受制于工(gōng)業現場環境,殺毒軟件無法在工(gōng)業環境内發揮作(zuò)用(yòng)。誤殺、漏殺、占用(yòng)資源、無法升級等問題一直被诟病。所以在工(gōng)業場景中(zhōng)應該選擇采用(yòng)白名(míng)單機制的安(ān)全防護軟件。

資源控制

資源控制這一小(xiǎo)節整體(tǐ)進行了删減,将部分(fēn)内容整合到集中(zhōng)管控章節。

2整合内容詳解

将原等級保護1.0數據安(ān)全内容整合到安(ān)全計算環境中(zhōng),如下圖所示:

高風險強調

數據傳輸完整性保護和保密性保護,針對不同的業務(wù)場景,如業務(wù)場景對數據傳輸的完整性要求高,未采取相應措施,則為(wèi)高風險;如業務(wù)場景對數據傳輸保密性要求高,未采取相應措施,則為(wèi)高風險。數據存儲完整性保護和保密性保護,針對不同的業務(wù)場景,如業務(wù)場景對數據存儲的完整性要求高,未采取相應措施,則為(wèi)高風險;如業務(wù)場景對數據存儲保密性要求高,未采取相應措施,則為(wèi)高風險。

對企業、安(ān)全廠家、系統集成商(shāng)提出的要求:在工(gōng)業現場大部分(fēn)的場景對于數據傳輸、存儲完整性要求要高于數據傳輸、存儲保密性要求。對于系統集成商(shāng)在應用(yòng)通過密碼技(jì )術來保證傳輸數據的完整性,并在服務(wù)器端對數據有(yǒu)效性進行驗證。在工(gōng)業現場關鍵服務(wù)器、工(gōng)作(zuò)站内存儲的業務(wù)軟件及配置文(wén)件的完整性和可(kě)用(yòng)性是至關重要的,一旦其完整性遭到破壞,直接影響現場生産(chǎn)任務(wù)。所以對于安(ān)全廠家提出的要求就是其安(ān)全防護軟件應可(kě)以通過訪問控制功能(néng),對存儲的數據、配置文(wén)件進行完整性保護,避免遭到非法破壞。企業應建立異地備份中(zhōng)心,同時形成數據備份制度,定期進行現場的關鍵數據、配置文(wén)件的備份。 (以上信息來源于:威努特工(gōng)控安(ān)全)